Einführung in die Kryptographie

Diese kleine Einführung soll einen ersten Blick ermöglichen. Alles wird in den weiteren Erklärungen ausführlicher erklärt und wird somit verständlicher. Es ist nicht schlimm, wenn man hier etwas nicht versteht, da alles noch erklärt wird.

Das Wort Kryptographie besteht aus zwei griechischen Wörtern. Kryptos bedeutet Geheim und Graphein bedeutet schreiben.

Grundidee:

„Verschlüsselung macht Informationen unverständlich für Außenstehende.“

Nur Eingeweihte sollen Informationen entschlüsseln können. Ver- und Entschlüsseln erfolgen über kryptographische Verfahren.

Durch die Grundidee kommen wir auf folgende Sicherheitsziele...

Sicherheitsziele:

- Unverfälschte Identität des Senders

- Integrität der Information (Unverfälschtheit)

- Vertraulichkeit sowie Verbindlichkeit der Informationen

Kerckhoffs'sche Prinzip:

Das Kerckhoffs'sche Prinzip besagt, dass die Sicherheit eines kryptographischen Verfahrens nur auf Geheimhaltung der Schlüssel beruhen soll und nicht auf Geheimhaltung des kryptographischen Verfahrens.

Das war der zweite von insgesamt sechs Grundsätzen von Kerckhoff. Seine Grundsätze dienen der Konstruktion eines sicherem Verschlüsselungsverfahren:

- Das System muss im Wesentlichen ... unentzifferbar sein.

- Das System darf keine Geheimhaltung erfordern...

- Es muss leicht übermittelbar sein und man muss sich die Schlüssel ohne schriftliche Aufzeichnung merken können...

- Das System sollte mit telegraphischer Kommunikation kompatibel sein.

- Das System muss transportabel sein und die Bedienung darf nicht mehr als eine Person erfordern.

- Das System muss einfach anwendbar sein...

Kryptographische-Verfahren:

Die Kryptographischen-Verfahren lassen sich in drei Kategorien einordnen. Symmetrische- und Asymmetrische Verschlüsselungsverfahren und dem Hash-Verfahren:

Symmetrische Verschlüsselungsverfahren:

Symmetrische Verschlüsselungsverfahren sind Verfahren zur Ver- und Entschlüsselung von Informationen mit demselben Schlüssel. Hierbei darf nur der Empfänger und Sender den Schlüssel kennen.

Dritte, die den Schlüssel kennen, könnten andernfalls die Nachricht entschlüsseln.

Mögliches Problem: Schlüsselaustausch

Asymmetrische Verschlüsselungsverfahren:

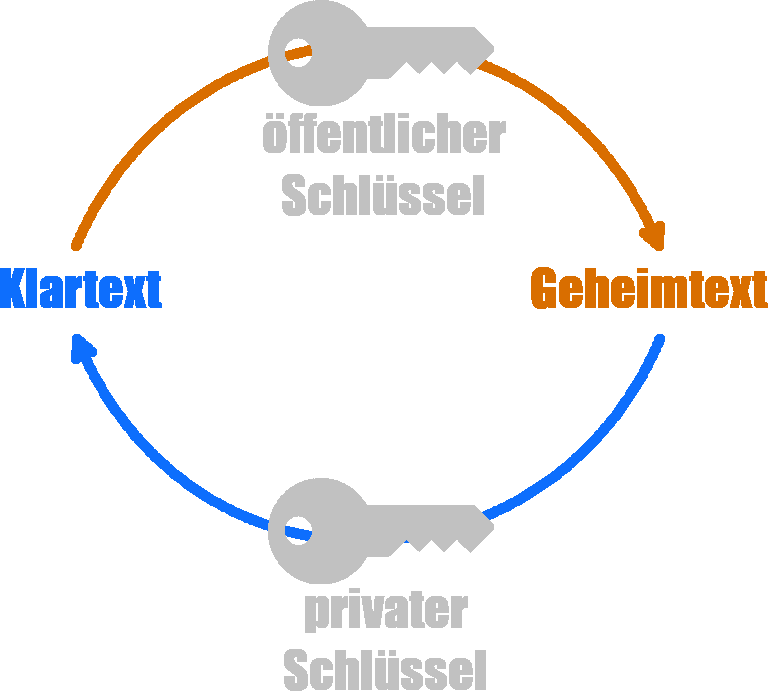

Jeder Nutzer hat einen private key und einen public key. Der private key kennt nur der Besitzer. Den public key von einem Nutzer kennt im Gegensatz jeder.

Jeder Nutzer hat einen private key und einen public key. Der private key kennt nur der Besitzer. Den public key von einem Nutzer kennt im Gegensatz jeder.

Verschlüsselung:

So kann ein beliebiger Nutzer eine Nachricht mit dem public key eines zweiten Nutzers verschlüsseln. Dieser zweite Nutzer kann dann mit seinem private keydie Nachricht wieder entschlüsseln. Alle anderen Nutzer im Netzwerk sehen nur die verschlüsselte Nachricht und können diese auch nicht entschlüsseln.

Digitale Signatur:

Ein Dokument wird mit dem private key des Unterzeichners verschlüsselt. Die anderen Nutzer des Netzwerkes können dann mit dem public key entschlüsselt. So ist der Absender eindeutig, da nur er den private key hat.

Hash-Verfahren:

Es dient zur Erzeugung von Signaturen für Dokumente.

Ziele:

- Komprimierung eines Dokumentes auf eine feste Länge, die praktisch nicht wieder rückgängig gemacht werden kann (Einweg-Hash-Funktion)

- Es soll sehr schwer sein, ein zweites Dokument zu finden, dass den gleichen Hashwert hat (Kollisionsresistenz)

Nun habt ihr einen groben Überblick. Bevor wir nun in die Vertiefung der einzelnen Themen übergehen, kommen wir zu einem Angriff, der auf alle Verschlüsselungsverfahren (theoretisch) anwendbar ist.

Brute-Force:

Hierbei werden systematisch alle Schlüssel durchprobiert, bis sich ein sinnvoller Text ergibt.

Einziger Schutz vor Brute-Force-Attacke:

Die Zahl der Schlüssel muss so groß sein, dass das systematisches Durchprobieren in absehbarer Zeit unmöglich ist (Jahrtausende dauert).

Unterschiede zwischen symmetrischen und asymmetrischen Verfahren:

- Public-Key Verfahren (asymmetrische Verschlüsselung) erfordern wesentlich mehr Rechenpower und sind anfälliger gegenüber Implementierungsfehlern

- Schlüssel, Klartext, Chiffretext sind bei Secret-Key Verfahren (symmetrische Verschlüsselungen) als Bitstring zu verstehen (feste Schlüssellänge), bei Public-Key Verfahren als große Zahlen (variable)